1397

1397

Nieuwe ransomware met de naam ‘Syrk’ richt zich op vals spelende Fortnite-gamers. ‘Syrk’ codeert de bestanden van je harde schijf en verwijdert alles zodra een slachtoffer geen losgeld in crypto overmaakt. Het is echter onbekend welk bedrag of welke cryptomunten de hackers eisen. Fortnite geldt als een van de meest populaire games van dit moment.

Cheating the cheater

Syrk doet zich voor als een “aimbot” voor nauwkeuriger richten tijdens het spelen, en “ESP” laat zien waar andere spelers in het spel zich bevinden. Oftewel: met deze cheat tool kun je ‘lekker’ vals spelen.

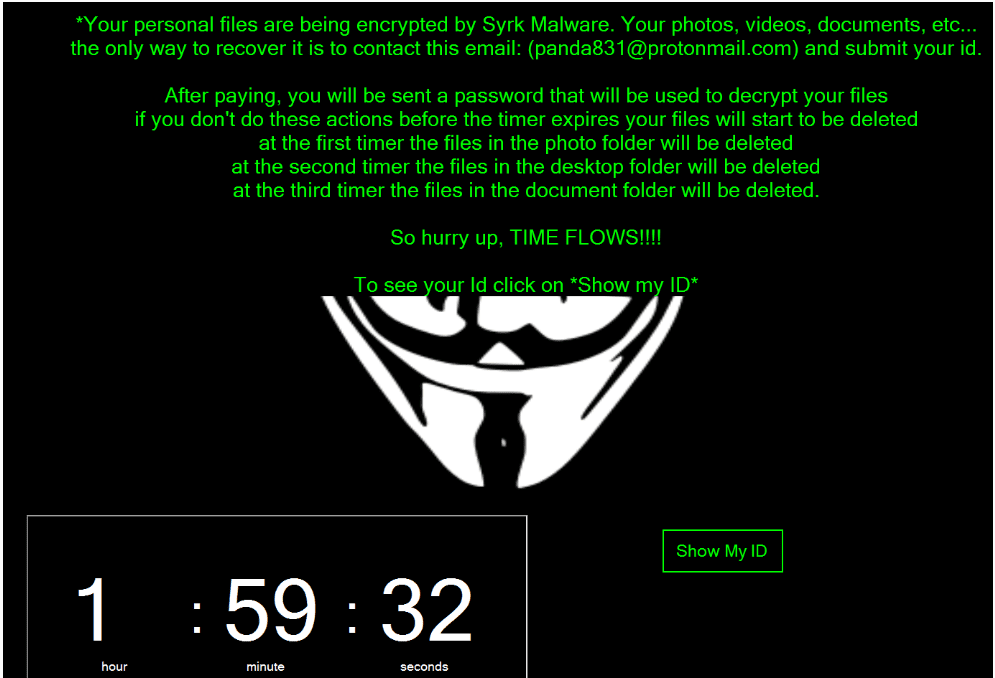

De Syrk-malware manifesteert zich als het bestandje “SydneyFortniteHacks.exe”. Na het opstarten, begint de app met het coderen van bestanden op de harde schijf van de gebruiker. Zodra een slachtoffer niet over de brug komt, begint de app de ene belangrijke map na de andere te verwijderen.

[penci_blockquote style=”style-2″ align=”none” author=”Chris Morales, hoofd security bij Vectra”]Het combineren van game-malware met ransomware was onvermijdelijk. Social engineering via online videogames is al een tijdje gaande. Het is een groot publiek om op te richten en een branche waarvan bekend is dat men op zoek zijn naar shortcuts.[/penci_blockquote]

Hidden-Cry-programma

De malware is gebaseerd op het open-source Hidden-Cry-programma, een coderingsprogramma dat afgelopen december is verschenen op Gifthub.

Nadat de payload is uitgevoerd, maakt deze verbinding met een command-and-control (C2) -server en schakelt Windows Defender en UAC uit.

De reeks aan coderingen zijn: * .gif, * .sln, * .docx, * .php, * .psd, * .ico, * .mov, * .xlsx, * .jpg, *. xls, * .doc, * .pdf, * .wav, * .pptx, * .ppt, * .txt, * .png, * .bmp, * .rar, * .zip, * .mp3, * .mp4 en * .avi. Het geeft de gecodeerde bestanden de extensie .syrk.

De volgende stap is het instellen van een getimede procedure om de gecodeerde bestanden in de onderstaande mappen te verwijderen, waarbij de bestanden om de twee uur verwijderd worden:

%userprofile% Pictures; % Gebruikersprofiel% Desktop; en% userprofile% Documents.

Decoderen

De malware software schijnt eenvoudig te omzeilen. Slachtoffers kunnen hun computer gemakkelijk ontgrendelen door een paar bestanden op hun schijf te zoeken. Deze bestanden bevatten de wachtwoorden die worden gebruikt om de ransomware af te sluiten voordat het de bestanden kan verwijderen.