1798

1798

Volgens een onderzoek dat op 29 juni is gepubliceerd, is het mogelijk om Bitcoin (BTC) op het Lightning Network buit te maken. Wat is hier aan de hand?

Het onderzoek met de naam “Flood & Loot: A Systemic Attack On The Lightning Network” omschrijft deze veiligheidslek. Twee onderzoekers van de Hebrew University uit Israël onderzochten een systematische aanval op het Lightning Network.

Jona Harris en Aviv Zohar kwamen erachter dat het mogelijk is om BTC die vast zit in betaalkanalen te stelen door deze geforceerd de blockchain in te laten sturen.

Bitcoin betaalkanalen

Om te snappen hoe dat werkt, is het handig om te weten hoe het Bitcoin Lightning Network in elkaar steekt. Het is een netwerk van allemaal betaalkanalen tussen nodes. Deze betaalkanalen zijn multi-sig wallets waarin een bepaalde hoeveelheid gelocked is.

De balans binnen dit kanaal kun je buiten de blockchain om aanpassen en zo kun je heel veel en heel vaak kleine beetjes BTC heen en weer pingpongen.

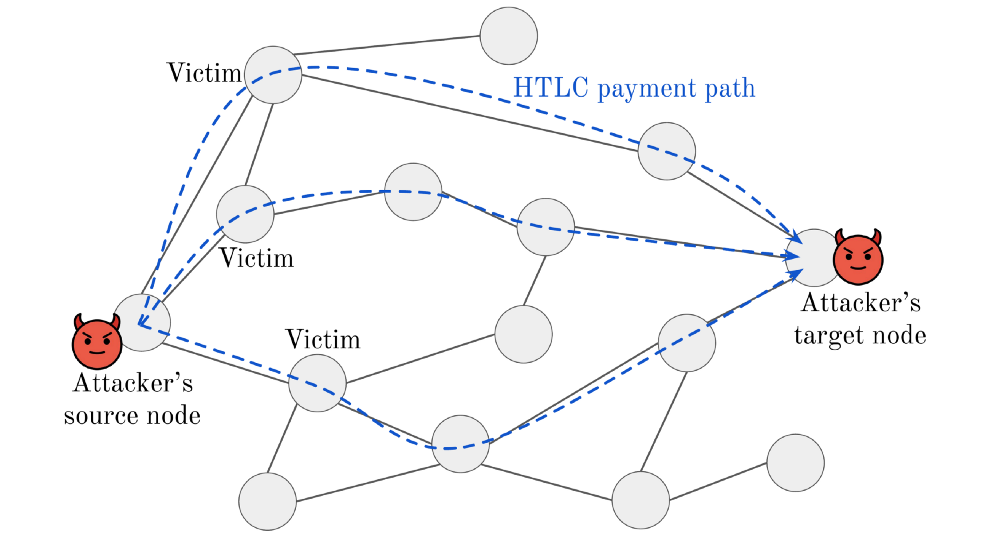

Als je een betaling het netwerk in stuurt, gaat deze (vaak) over meerdere nodes. En deze tussenpersonen in het netwerk kunnen slachtoffer worden van een gecoördineerde aanval.

Als je dit wilt doen, moet je erg snel zijn. Hackers kunnen de tijd iets oprekken door het netwerk te flooden.

Systematische aanval

Om een succesvolle aanval te kunnen doen, moesten de hackers 85 nodes op hetzelfde moment aanvallen. Ze schrijven hier het volgende over:

[penci_blockquote style=”style-2″ align=”none” author=””]”Het idee achter een Hash Time Locked Contracts (HTLC) is dat nadat ze zijn aangemaakt, de betalingen zijn “doorverwezen” van node naar node. De betaling is een geheim, een pre-image van een hash.”[/penci_blockquote]

En hier kunnen de hackers volgens de twee Israëliërs op inspelen. Door op een tactische manier slechts een deel van het netwerk te gebruiken, kunnen zo met speciaal uitgedachte betaalkanalen en HTLC’s de boel controleren. Ze zorgen er namelijk voor dat deze pre-image niet geaccepteerd wordt.

[penci_blockquote style=”style-2″ align=”none” author=””]”Onze aanvaller stuurt een betaling tussen zijn eigen twee nodes en “verwijst” de betaling naar het einde van het pad. Vervolgens weigert hij om mee te werken als de betaling uiteindelijk van het verzendende node wordt gehaald. Daarom moet ene van de tussenliggende nodes een on-chain betaling doen, zodra de tijd is verstreken.”[/penci_blockquote]

Bron:

Genoodzaakte Bitcoin betaling

Op deze manier zitten de nodes ‘vast’ aan een reeks van ‘unresolved’ HTLC’s. In de tussentijd zou de aanvaller een kanaal met het slachtoffer kunnen sluiten.

Het geheim van de pre-image is dan bekend bij de slachtoffers en zij zijn dan genoodzaakt om de on-chain transactie te doen als de timelock verloopt.

De twee deden een simulatie en kwamen er achter dat ze met LND (wat 90% van de nodes gebruiken) maar 85 nodes hoefden aan te vallen.

Ze kwamen er ook achter dat het weinig moeite kost om slachtoffers te vinden. Een test wees uit dat meer dan 95% van de nodes het “accept_channel” bericht terugstuurde naar de hackers.

[penci_blockquote style=”style-3″ align=”none” author=””]Bij deze aanval dwingt een aanvaller veel slachtoffers tegelijk om de Bitcoin blockchain te flooden met claims voor hun geld. Hij kan dan gebruikmaken van een opstopping die ze creëren om geld te stelen dat niet voor een deadline wordt opgeëist.[/penci_blockquote]

Oplossingen

In de paper staat ook dat de resultaten van de studie al zijn gedeeld met de ontwikkelaars van de drie belangrijkste Lightning implementaties voordat het rapport werd gepubliceerd. Gelukkig deden ze zelf ook een voorstel om dit probleem op te lossen.

Is Lightning allemaal nog een beetje onduidelijk? Of heb je zelf een node? Kom dan eens langs in onze Telegram chat en praat mee over het nieuws!